Цифровизация различных систем позволяет автоматизировать и упростить многие промышленные процессы, управление ими и сбор необходимых данных. Это однозначно позитивный процесс, но одним из его последствий становится появление новых векторов атак для киберпреступников. А в текущих условиях такие атаки способны привести к катастрофическим последствиям – от остановки производства до прямой угрозы жизни людей, поэтому защита промышленного Интернета вещей (IIoT) с каждым годом приобретает всё большее значение.

Вам будет интересно:Как добавить сервисы Google в смартфоны Huawei и Honor?

Вам будет интересно:Как добавить сервисы Google в смартфоны Huawei и Honor?

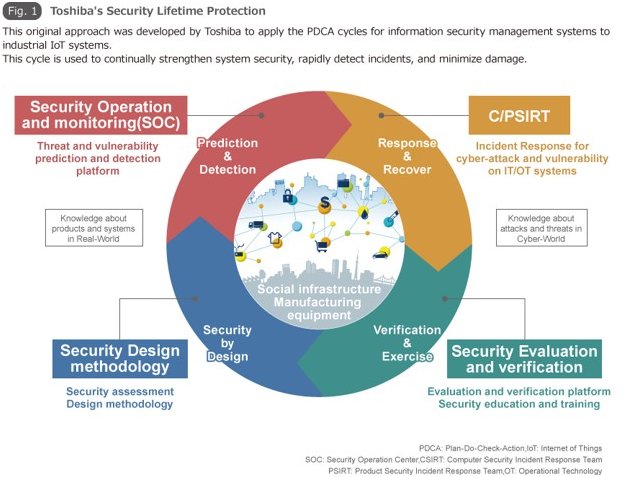

Подход Toshiba к систематизации методов защиты IIoT (источник: Toshiba)

Стремление людей внедрять новые технологии в социальную и промышленную инфраструктуру несет очевидные преимущества. Компьютерные сети больниц объединяют информацию о пациентах в единые базы, датчики в медицинском оборудовании собирают данные и передают их врачам, «умные» фабрики и производства всё ближе к полной автоматизации, чтобы меньше подвергать людей риску работы в опасных условиях, а дорожная инфраструктура во многих странах готовится к массовому переходу на «умный» транспорт, оптимизируя маршруты его движения и работу дорожных служб. Но что будет, если в работу всех этих систем вмешается хакер?

Когда киберпреступники начали активно применять программы-шифровальщики для атак на бизнес, одновременно в Сети стали появляться сообщения об атаках на объекты инфраструктуры, которые не просто управляют данными и бизнес-процессами — от них может напрямую зависеть жизнь людей. Именно поэтому руководство некоторых больниц в США, например, шло на уступки преступникам, соглашаясь на выплату выкупа за «освобождение» их данных. Еще в 2016-17 гг. стало очевидным, что устройства IIoT и социальная инфраструктура не готовы к такой новой угрозе. Причем касается это как информационных систем, которые хакеры способны заражать и блокировать, ограничив доступ к важным данным, так и систем управления, контроль над которыми они смогли перехватить.

Что с этим делать?

С точки зрения компании Toshiba, охраняемый периметр инфраструктуры сейчас значительно расширился и включает в себя как информационные системы, так и системы управления, поэтому необходим новый подход к кибербезопасности, сосредоточенный не только на обороне от атак. Для его реализации компания разработала собственную концепцию защиты IIoT-систем, названную Security Lifetime Protection.

В центре идеи лежит один из важнейших принципов ИБ — внедрение в практику разработки цикла Шухарта-Деминга (PDCA — Plan-Do-Check-Action, то есть последовательные оценка ситуации, предотвращение потенциальных атак, обнаружение угроз и принятие контрмер). В системе Toshiba эта идея применяется на каждом из этапов разработки продукта – от проектирования до производства, а за ее реализацию отвечает собственная платформа для отслеживания уязвимостей и атак. Компания создала и собственный центр кибербезопасности, в котором объединила группы реагирования на инциденты в сфере компьютерной безопасности (CSIRT) и подразделения, занимающиеся инцидентами в сфере безопасности продуктов (PSIRT). Этот центр работает совместно с другими поставщиками систем кибербезопасности из Японии и других стран и выступает в качестве посредника при взаимодействии различных подразделений компании.

В рамках нового подхода компания разработала архитектуру безопасности, расширив существующую классификацию стандарта IEC62443, а также анализирует все проекты с точки зрения их отношения к системам общего назначения, социальной и критической инфраструктуре, разделив уровни мер безопасности, которые должны применяться в каждой из этих зон. Кроме того, Toshiba предлагает защищать объекты по двум направлениям — глубине (ПО и аппаратная часть) и ширине (взаимодействие с внешним миром и другими системами).

Почему такой подход эффективен

Подход компании Toshiba позволяет создать шлюзы, которые не блокируют обмен данными с доверенными сетями, отсекая подозрительные подключения, системы обнаружения угроз на базе ИИ и инновационные устройства, способные защищать сети, в которых применяется устаревшее оборудование. Эти шаги крайне важны в условиях постоянно развивающейся социальной инфраструктуры, уровень цифровизации которой с каждым годом растет и требует всё более эффективных средств зашиты, — ведь без изменения подхода к защите IIoT она в любой момент может оказаться беззащитной перед атаками хакеров.

Интернет Вещей (IoT), кибербезопасность

Журнал: Журнал IT-Expert, Подписка на журналы

Об авторах

Владимир Максимов

Руководитель департамента развития новых направлений бизнеса ООО «Тошиба Рус». Статьи

Поделиться: