- Основные понятия

- Цель защиты данных

- Каналы для защиты

- DLP: Стратегия и тактика

- Структура информационной защиты

- Сценарии развертывания системы

- Рабочая станция конечного пользователя

- Фаза сообщения об инциденте и эскалации

- Применение в мобильном мире

- Нормативные требования HIPAA и GDPR

- Преимущества InfoWatch Traffic Monitor

Предотвращение потери данных (DLP) - это сознательные действия персонала по защите информационного пространства организации от возможных угроз злоумышленников. Внедрение DLP системы на предприятии - результативный ответ на вызовы современной киберпреступности. Система выясняет, какие фрагменты информации важнее других, создавая список приоритетов и предлагая комплексный набор методологии и технологии, которые могут обеспечить просмотр большего объема информации по разным направлениям, в отличии от локальных индивидуальных запросов.

Основные понятия

Вам будет интересно:HONOR представил свой первый «i»нновационный телефон 10i

Вам будет интересно:HONOR представил свой первый «i»нновационный телефон 10i

Фундаментальные основы системы защиты данных в свете функционирования современного предприятия требуют знаний о том, что это такое системы DLP. В общем виде они представляют набор инструментов и процессов, обеспечивающих целостность конфиденциальной информации, чтобы данные использовались исключительно по назначению и не были доступными неавторизованным пользователям.

Программное обеспечение DLP классифицирует регулируемые, конфиденциальные и важные для бизнеса данные и выявляет нарушения политик, определенных компанией в рамках установленного пакета защиты, в соответствии с нормативными требованиями к DLP системам: HIPAA, PCI-DSS или GDPR. После выявления этих нарушений, DLP выполняет исправления с помощью предупреждений, шифрования и других защитных действий, чтобы предотвратить случайный или злонамеренный обмен данными.

Программное обеспечение и инструменты для предотвращения потери информации отслеживают и контролируют действия конечных точек, фильтруют потоки в корпоративных сетях и отслеживают в облаке для защиты данных в покое, в движении и при использовании. DLP также предоставляет отчеты для соответствия нормативным требованиям и аудиту, выявляя слабые места и аномалии для криминалистики, с целью реагирования на инциденты. Для того чтобы выполнить глубокое внедрение DLP систем и, что это такое означает на практике, потребуется составление и тщательное выполнение планов развертывания системы.

Цель защиты данных

Вам будет интересно:FileZilla: как пользоваться и как настроить?

Вам будет интересно:FileZilla: как пользоваться и как настроить?

Стратегия DLP соответствует корпоративной культуре. Чтобы точно попасть в цель, требуется тщательное документирование процессов. Это поможет разработчику в последовательном применении политик, создании документа, подтверждающего необходимость проверок, а также поспособствует обучению новых членов команды или сотрудников при приеме на работу.

Организации часто пробуют сложные первоначальные планы развертывания или пытаются использовать слишком много вариантов защиты одновременно, что не всегда эффективно и дает ложные частые срабатывания системы.

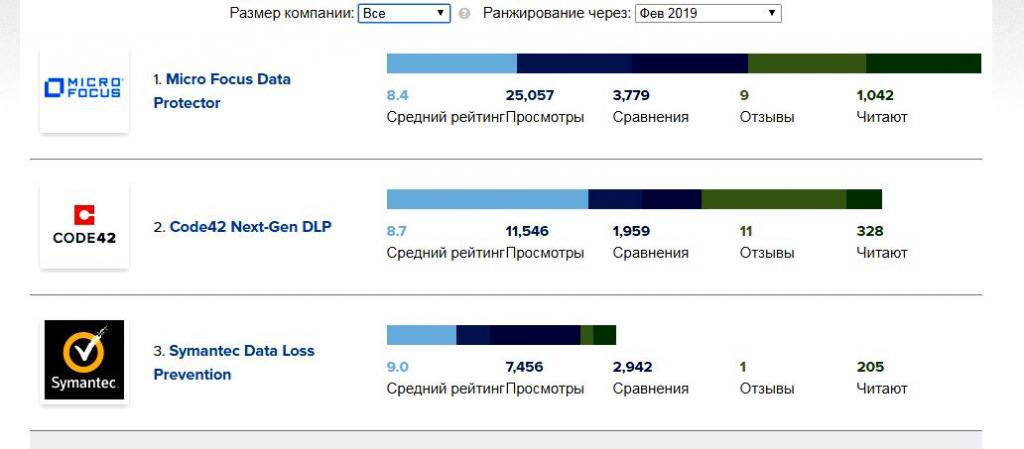

При современном уровне обеспечения защиты потребуется выполнить сравнение DLP системы, определить первоначальный подход и обозначить задачи, которые будут быстрыми и результативными. Не существует единого правильного подхода разработки политики DLP.

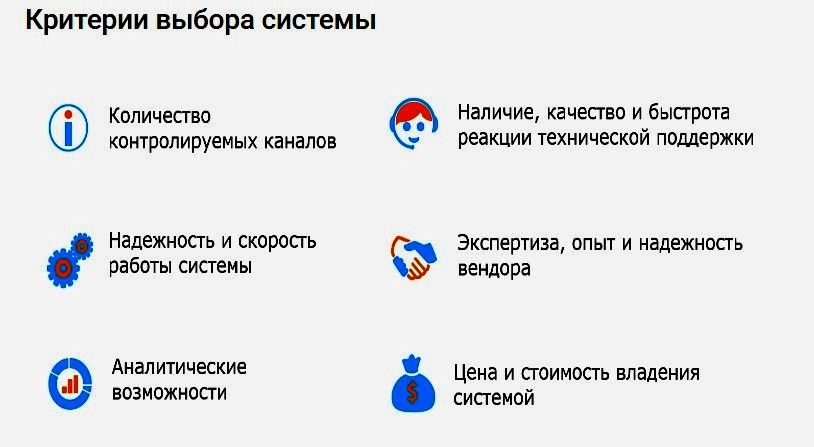

При исследовании поставщиков DLP, изучают следующие критерии оценки:

Каналы для защиты

Вам будет интересно:Чат-бота мне в бизнес! 5 вопросов, которые беспокоят компании

Вам будет интересно:Чат-бота мне в бизнес! 5 вопросов, которые беспокоят компании

Нужно уметь правильно разворачивать DLP системы, и что это такое на практике, можно понять, изучая истоки создания стандарта. DLP - это инициатива в рамках EPP 8 сообщества, контента и инфраструктуры (CCI) Национального электронного экономического пространства (NKEA). Этот проект был инициирован и реализован в результате сотрудничества с MAMPU в течение двух лет с 20 февраля 2014 по 19 февраля 2016 года. Он позволяет выявлять возможные утечки информации путем обнаружения, мониторинга и защиты конфиденциальной информации в трех возможных сценариях.

Каждый продукт DLP предназначен для обнаружения и предотвращения утечки данных. Он используется для защиты всех каналов, через которые может передаваться информация.

В DLP данные подразделяются на три категории:

DLP: Стратегия и тактика

Продукты DLP поставляются со встроенными политиками, которые уже соответствуют стандартам соответствия, таким как PCI, HIPAA, SOX и другим. Компаниям нужно настроить эти политики с учетом их организационного присутствия. Но самая важная вещь в стратегии DLP - это идентификация защищаемых данных, потому что, если фирма просто помещает DLP во всю организацию, это приведет к большому количеству ложных срабатываний.

Тактика защитных данных:

Структура информационной защиты

Вам будет интересно:Флагман за разумные деньги

Вам будет интересно:Флагман за разумные деньги

Системы DLP контролируют поток конфиденциальной информации через конечные точки организации, сети, хранилища и точки выхода. Таким образом, инструменты DLP отслеживают используемые данные при передаче и покое.

Все системы DLP имеют общие компоненты:

Сценарии развертывания системы

После определения конфиденциальных данных и политик настраивается этап развертывания продукта DLP, сценарий настраивается всех трех типов. Данные в движении необходимо защитить при передаче. Это включает в себя такие каналы, как HTTP/S, FTP, IM, P2P, SMTP и другие. DLP не переводится во встроенный режим, а ставится на порт Span. Очень важно не помещать устройство или программное обеспечение DLP-защитника непосредственно в линию с трафиком.

Наилучший подход заключается в том, чтобы сначала повернуть устройство в порте Span, а затем, после того как стратегия сформировалась, перевести ее во встроенный режим. Чтобы уменьшить риск, обычно предлагается два варианта. Во-первых, разворачивают DLP в режиме высокой доступности, а во-вторых, настраивают встроенный продукт в режиме обхода, что позволит трафику обходить его в случае отказа DLP.

Рабочая станция конечного пользователя

Данные, которые находятся на рабочей станции конечного пользователя должны быть защищены от утечки через съемные носители. В разделе «Используемые данные» агент устанавливается на каждое конечное устройство, такое как ноутбук, настольный компьютер и другие загружаемые политиками и управляемые централизованным сервером управления DLP.

Агенты могут быть распределены по конечным точкам посредством подталкивающих стратегий, таких как SMS и GPO. Поскольку агент на конечной точке должен взаимодействовать с централизованным сервером управления, чтобы сообщать об инцидентах и получать обновленные политики, порт связи добавляется, как исключение в списке локальных брандмауэров.

Данные в хранилище, которые находятся на файловых серверах и в БД, и требуют отслеживания на предмет утечки, сканируются с помощью агента обхода. После сканирования они снимаются, чтобы увидеть, присутствуют или нет неструктурированные данные.

Развертывание компонентов безопасности бесполезно, если их невозможно контролировать. Для этого создают продукт DLP с правильным набором политик для идентифицированных данных и разделяют операции на три этапа:

На этих этапах команда операции безопасности будет отслеживать оповещение, срабатывающее или инициируемое политиками, установленными в продукте DLP. В процессе сортировки команда объявляет предупреждение, как инцидент и начинает этап классификации, и будет обрабатывать инцидент с профилем риска. Профиль риска — это текстовая таблица, которая включает в себя важную информацию об инциденте, такую как тип политики, данных, канала, серьезности (низкий, средний, высокий) и другие.

Фаза сообщения об инциденте и эскалации

На этом этапе группа безопасности назначит инцидент соответствующей команде. Сначала команда безопасности проконсультируется с соответствующей настройкой, чтобы проверить, является ли потеря приемлемым для бизнеса или нет. Это может быть связано с такими причинами, как изменение политик на бэкенде и другие. Если да, инцидент будет считаться ложно положительным и будет перенесен на этап настройки. Если нет, то служба безопасности обострит инцидент вместе с доказательствами для соответствующей команды.

После эскалации группа безопасности подготовит отчет, как часть ежемесячного отчета по DLP системе или для аудита, и после этого группа безопасности закроет инцидент и разархивирует его. Архивирование этапа важно, так как некоторые регламенты требуют его соблюдения в ходе судебного расследования.

На этапе настройки рассматриваются все инциденты, которые считаются ложно положительными. Ответственность команды безопасности заключается в тонкой настройке политик, после неправильных настроек которые были установлены ранее или в связи с внесенными некоторыми изменениями продукта DLP.

С увеличением функциональной совместимости систем эта задача становится намного сложнее, особенно на локальной основе. SIEM - это технология, которая может принимать и интерпретировать информацию, поступающую от устройств сетевой безопасности и журналов сервера, что позволяет лучше видеть использование, передачу и хранение данных. Использование DLP и SIEM систем может еще больше упростить работу отдела информационной безопасности по защите организационных данных, предотвращению нарушений и выполнению нормативных требований.

Применение в мобильном мире

DLP и SIEM особенно ценны для организаций, которые становятся все более мобильными. Все больше работников получают доступ к корпоративным данным с мобильных устройств или компьютеров, подключенных к VPN. С помощью DLP угрозы могут быть расставлены по приоритетам в соответствии с их важностью, а с помощью SIEM передача и хранение данных будут прозрачными, что облегчит работу по защите большого количества активов.

Вам будет интересно:VIVO V15 Pro: первый официальный тест в России

Вам будет интересно:VIVO V15 Pro: первый официальный тест в России

Использование DLP и SIEM может значительно расширить возможности отделов информационной безопасности. SIEM позволяет компании сделать доступ, передачу и прием данных внутри более очевидным и может дополнительно улучшить инициативы DLP в области защиты и контроля данных. Преимущество использования как DLP, так и SIEM в рамках отдельной компании упрощает процесс защиты важной информации и делает компанию более эффективной.

Нормативные требования HIPAA и GDPR

Предотвращение потери данных решает три основные задачи, которые являются общими болевыми точками для многих организаций: защита/соответствие личной информации, защита интеллектуальной собственности (ИС) и видимость данных.

Защита/соответствие личной информации в разрезе обеспечения стандартов уточняет, собирает ли организация и хранит ли личную информацию (PII), защищенную медицинскую информацию (PHI) или информацию о платежной карте (PCI). Если это так, то компания обязана выполнять нормативные требования HIPAA для PHI и GDPR для персональных данных резидентов ЕС. DLP может идентифицировать, классифицировать и маркировать конфиденциальные данные и отслеживать действия и события, окружающие их. Кроме того, возможности отчетности предоставляют детали, необходимые для аудита соответствия.

Решения DLP, такие, как Digital Guardian, использующее контекстную классификацию, могут классифицировать интеллектуальную собственность как в структурированном, так и в неструктурированном виде. При наличии политик и средств контроля можно защитить себя от нежелательной фильтрации этих данных.

Комплексное корпоративное DLP-решение может помочь увидеть и отследить данные в конечных точках, сетях и облаке. Это даст представление о том, как отдельные пользователи в организации взаимодействуют с данными.

Эти три предложенные варианты использования, DLP могут устранить ряд других проблем, включая внутренние угрозы, безопасность данных Office 365, анализ поведения пользователей и организаций и расширенные угрозы.

Преимущества InfoWatch Traffic Monitor

Группа компаний InfoWatch выпускает современное ПО для защиты данных организаций. Программа InfoWatch Traffic Monitor имеет высокую производительность обеспечения DLP при поддержке организаций с 300 000 и более сотрудников. Компании могут применить уже готовые отраслевые решения, основанные на характере бизнес-процессов в финансовых организациях, телекоммуникационных и страховых компаниях, государственных учреждениях, энергетических и многих других компаниях.

Основные преимущества DLP системы InfoWatch:

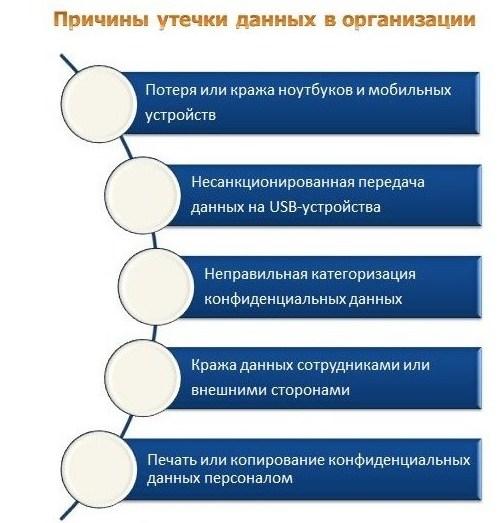

InfoWatch Traffic Monitor надежно защищает компанию от внутренних угроз таких, как:

Таким образом, грамотное разворачивание на предприятии системы DLP поможет предотвратить потерю данных из-за нежелательных лиц, групп или обстоятельств. Система установит жизненно важные фрагменты информации, создавая список приоритетов, и предлагая комплексный набор методологий и технологий по защите корпоративной информации, например, в системах модулятора для пассивной системы DLP link.

Добавить комментарий

![]()

Выйти

![]()

![]()

- :)

- ;)

- :(

- :p

- :]

- :o

- :D

- :-/

- :-$

-

Комментировать