В статье:

Почему для ноутбука критична защита

Как информация может попасть к злоумышленнику

Какими правилами должен руководствоваться владелец ноутбука

Почему для ноутбука критична защита

Большинство ноутбуков оснащено беспроводными модулями (Wi-Fi и Bluetooth), благодаря которым пользователи подключаются к различным устройствам, в том числе сетевым, получая доступ в Глобальную сеть или к файлам и папкам на других компьютерах. При неправильно настроенном соединении (прежде всего, при отсутствии или слабой защите трафика) передаваемые данные могут быть перехвачены злоумышленниками, что иногда способно даже скомпрометировать владельца информации. Кроме того, в ходе атаки хакеры могут завладеть удаленным управлением и самим ноутбуком. Как предотвратить подобную ситуацию?

Вам будет интересно:Выбор хранилища данных для фотографа

Вам будет интересно:Выбор хранилища данных для фотографа

Как информация может попасть к злоумышленнику

Нередко проблемы с похищением данных с мобильных устройств, за исключением случаев физической кражи и результатов деятельности инсайдеров, связаны с тем, что сведения «утекают налево» по незащищенным соединениям. Многие мобильные пользователи предпочитают бесплатные публичные точки доступа Wi-Fi. Однако такие ТД не безопасны, а значит, хот-спот в кафе, на вокзале или в аэропорту, то есть в общественном месте, работает с отключенным шифрованием – пользователю ноутбука не нужно вводить логин и пароль или каким-либо другим образом проходить аутентификацию. В итоге вся информация, отправленная через данное соединение (пароли, логины, HTTP-запросы, с помощью которых можно вычислить конфигурацию устройства, получить доступ к журналу посещений и т. д.), становится открытой – ее видит как владелец хот-спота, так и любой посторонний человек, находящийся в радиусе действия точки доступа и установивший специальные утилиты, сканирующие и фильтрующие трафик.

Вам будет интересно:Медиахранилище для планшета

Вам будет интересно:Медиахранилище для планшета

Аналогичная (правда, имеющая менее глобальный характер) ситуация характерна для Bluetooth-подключений. В некорректно сконфигурированной виртуальной частной сети, к которой подключаются беспроводные устройства, злоумышленники также могут перехватывать данные и брать под контроль само оборудование (это в большей степени актуально для смартфонов и беспроводных клавиатур, чем для другой периферии).

Вам будет интересно:Приручаем планшет на Android: софт на все случаи жизни

Вам будет интересно:Приручаем планшет на Android: софт на все случаи жизни

Еще один потенциально опасный для мобильной техники способ работы в Сети – применение беспроводных модемов для ноутбуков в поездках. Конечно, за качество работы таких устройств полностью отвечает сотовый оператор, если речь идет об операторском модеме, заблокированном для других SIM-карт, или о вашем личном модеме. В случае же использования универсальных модемов или модернизации модемов, заблокированных с помощью чужих модемов или перепрограммирования, ситуация может напоминать ту, что наблюдается с Wi-Fi – вы не знаете, какой инженер «химичил» с устройством и как настроен этот «свисток».

Альтернативный вариант – задействование интернет-соединения на смартфоне для выхода в Сеть (раздача Интернета на другие устройства с мобильного аппарата), если речь не идет о личном аппарате, самостоятельно настроенном вами.

Какими правилами должен руководствоваться владелец ноутбука

От подобных затруднений избавит простой и очевидный список правил, которыми должен руководствоваться каждый владелец портативной техники, применяющей беспроводные сетевые соединения.

Во-первых, прежде чем подключаться к беспроводной сети (неважно ради чего – передачи файлов, выхода в Интернет или удаленного управления системой), нужно убедиться в том, что ваше устройство является защищенным. Речь идет о том, что в его операционной системе установлены последние обновления, закрывающие серьезные бреши в системе безопасности, а используемые драйверы не имеют не декларированных возможностей (то есть вы скачали их с официального сайта производителя или поставщика, а не нашли на форумах или файлообменниках разработки любителей). Другие подключенные к беспроводной сети устройства также должны удовлетворять описанным требованиям, иначе степень защищенности системы стремится к нулю. Для проверки подобной информации можно применять утилиту WiFiDEnum (она сканирует код драйверов адаптера на предмет уязвимостей низкоуровнего доступа) или Nessus.

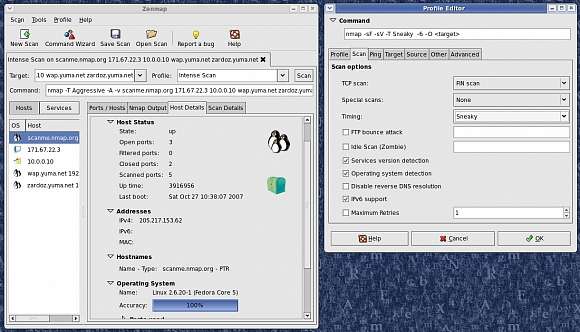

Во-вторых, не пренебрегайте такими простыми способами защиты соединений, как сложные пароли. Часто в целях быстрого создания сети или подключения нескольких устройств друг к другу пользователи не утруждают себя назначением длинных и устойчивых к перебору паролей. В итоге точка доступа Wi-Fi может легко открываться по паролю admin, а подключение Bluetooth-устройства производиться по коду 0000 или 12345. Для проверки стабильности и надежности паролей существует утилита Aircrack-ng – она проверяет ошибки в конфигурации точки доступа, определяет стандартные пароли доступа WEP/WPA2 и отсутствующие запросы на подключение к сети. Похожие функции реализованы в MDK3 – консольном приложении, способном провести тестирование на предмет скрытых идентификаторов беспроводной сети, фальшивых MAC-адресов, а также выяснить устойчивость сети к атакам на перегрузку. Аналогичные функции реализованы в утилитах Nmap и AuthenticateMyWifi.

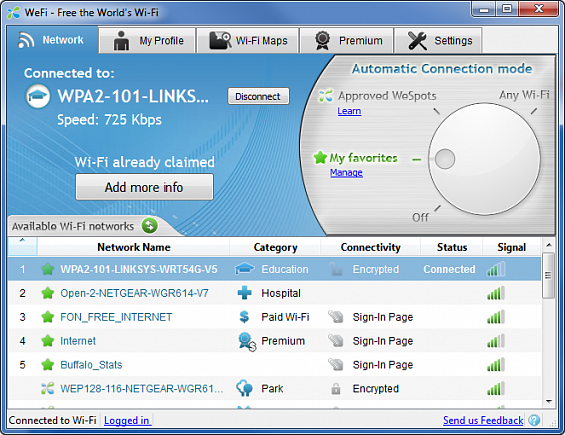

В-третьих, одно из существенных правил защиты беспроводных соединений – использование только доверенных подключений. Это значит, что не целесообразно подсоединяться к открытой и незащищенной Wi-Fi-сети при работе с конфиденциальной информацией, например с интернет-банком, почтовым сервисом, бизнес-приложениями. Принимая во внимание возможности шифрования трафика на стороне сервиса, к которому идет обращение пользователя (например, почтовый клиент Gmail применяет HTTPS-соединения по умолчанию), следует все же обеспечивать их защиту и на самом устройстве. Большинство современных роутеров, предназначенных для малых офисов и дома, имеют встроенные брандмауэры, позвляющие оградить внутреннюю сеть от несанкционированного доступа извне, правда данная настройка не всегда функционирует корректно и в полной мере. Для обеспечения такой защиты надо подключаться только к надежным сетям – их можно найти с помощью программ We-Fi и Easy Wi-Fi. Они предоставляют доступ к базе хот-спотов (пополняемой самими пользователями), проверяют надежность и валидность цифровых сертификатов, защищающих страницы авторизации веб-интерфейсов точек доступа, а также способны оценить надежность подключения.

В-четвертых, многие атаки, направленные на хищение информации, связаны с проблемой человеческого фактора. Речь идет о том, что сам пользователь может разрешить подозрительное входящее сетевое подключение (запрос извне), выбрав, в частности, неправильный тип сети (например, вместо «общественной сети» – «домашнюю» в ОС Windows). Кроме того, ряд вредоносных приложений применяет подобную тактику взлома путем подмены маршрутов сетевого трафика в обход существующей точки доступа. В итоге передаваемая таким образом информация проходит через сторонний фильтр, контролируемый злоумышленниками. Защититься от этого можно с помощью персональных брандмауэров, которые существуют как отдельные приложения, так и в составе комплексного антивирусного ПО (так называемые Internet Security-решения – Kaspersky Internet Security, Agnitum Outpost Security Suite, Comodo Internet Security, TrendMicro Internet Security). Данные программы определяют подозрительную активность и предупреждают пользователя о возможных последствиях – дальше владельцу ПК потребуется или разрешить такое соединение в соответствии с определенными правилами (постоянно или временно), или запретить. Это в одинаковой степени относится как к соединениям через Wi-Fi/Bluetooth, так и к USB-модемам. Для защиты предназначены и утилиты Karmetasploit, AirPwn и Wi-Fish Finder, которые вычисляют приложения, изменяющие подключение к сети.

В-пятых, как говорилось выше, определенный процент атак через беспроводные интерфейсы производится после заражения целевой машины вредоносным ПО. Соответственно, злоумышленник может попытаться проникнуть к вашим данным не только «с улицы», стремясь пробить защиту межсетевого экрана, но и изнутри, замаскировав соответствующий вредоносный модуль. Для этого крайне важно контролировать доступ в Сеть для всех приложений, использующих такие соединения, – онлайн-мессенджеров, веб-браузеров, различных клиентов для веб-сервисов и т. д. Определить подобную активность можно с помощью протоколирования соединений – это легко сделать в таких утилитах, как Wireshark или Avanquest Connection Manager. Они выводят полноценную и достоверную картину подключений по приложениям и по устройствам, позволяя также работать не только с обычными Ad-hoc-подключениями, но и через VPN и прокси, что важно для корпоративных пользователей.

Ключевые слова: выбор ноутбука