Рабочая станция

Сервер

Защита от подставных доменных имен

Шифрование трафика и зоны повышенной секретности

Резервное копирование и централизованное управление

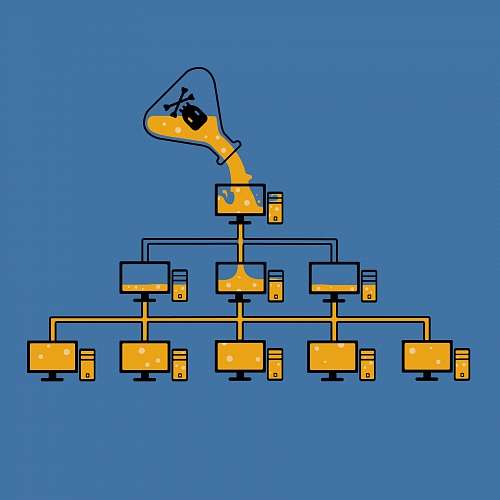

Эпидемии компьютерных вирусов приняли настолько широкий размах, что противостоять им с каждым днем все трудней. Предприятиям это грозит уже не только пустыми человеко-часами или издержками на восстановление работоспособности – проникновение зловреда в локальную сеть способно парализовать весь производственный процесс и нанести непоправимый урон репутации компании. Вот почему критически важно уделять максимум внимания защите от любого вредоносного ПО.

Вам будет интересно:Если офис завис

Вам будет интересно:Если офис завис

Рабочая станция

Самое первое и главное – человеческий фактор: отсутствие внутренней дисциплины – явная дыра в информационной безопасности. Неподготовленный сотрудник может, сам того не ведая, загрузить вирус с развлекательного сайта, получить его в нагрузку к контенту из социальной сети или открыв почтовое вложение, полученное из сомнительного источника. Кроме того, инфекцию легко принести на внешнем накопителе – флешке, жестком диске и т. д.

Таким образом, начальным барьером на пути распространения заразы должен стать строжайший контроль за действиями сотрудников: запрет посещений ими интернет-ресурсов, не связанных с работой, и загрузок ПО, не согласованного с сисадмином, блокировка развлекательных порталов. Тот же порядок стоит распространить и на подключение накопителей, не имеющих отношения к рабочему процессу, а еще лучше – вовсе отключить внешние порты (USB, eSATA и др.). Технические меры важно сочетать с разъяснительной работой с персоналом.

Дополнительная (но не основная) мера – установка на каждый компьютер антивируса корпоративного (не домашнего!) уровня с возможностью централизованного контроля за своевременным обновлением сигнатур и удаленным оповещением о возможных проблемах. Крайне желательно предусмотреть возможность мгновенной автоматической изоляции рабочей станции от локальной сети в случае срабатывания сигнализации.

Сервер

Нет ничего страшнее, чем заражение серверов, систем хранения и другого критичного для жизни организации оборудования. Утечка или полное удаление данных, утрата резервных копий, хищение финансовой информации – лишь малый перечень вытекающих отсюда проблем. На этом фоне такие «мелочи», как выход из строя веб-сайта, можно даже не рассматривать. Поэтому сервер (серверы) следует надежно изолировать от внешних сетей брандмауэром, дополнив пассивной и активной защитой. Под пассивной понимается серверное ПО, не поддающееся воздействию вирусов (например, UNIX-подобные ОС с виртуальными машинами для Windows). Активная же предполагает антивирусную защиту как на программном уровне, так и на уровне шлюзов (анализ сигнатур и данных в трафике).

Защита от подставных доменных имен

Следующий объект внимания – защита DNS-трафика (активацией расширения протокола DNSSEC). Неподготовленный пользователь может быть направлен на подставной сайт, созданный злоумышленниками, и под видом безобидных обновлений загрузить вредоносное ПО или слить ценную финансовую информацию. Однако следует учитывать, что протокол DNSSEC требует дополнительных ресурсов и несколько замедляет работу, поэтому решение о целесообразности его применения принимайте только в случае реальной необходимости.

Шифрование трафика и зоны повышенной секретности

Чтобы предотвратить утерю информации на промежуточных этапах, следует обезопасить не только линии связи (ограничить доступ к коммутационному оборудованию и сетевым кабелям), но и логические каналы. Так, связь с удаленными филиалами должна защищаться туннельными протоколами (VPN) и шифрованием. Дополнительно можно создавать зоны, в которых будет обрабатываться информация, поступившая из ненадежных источников. С этой целью нужно выделить один компьютер, не имеющий физического соединения с сетью предприятия. На таком эмуляторе проверяются носители на вирусы, тестируется ПО, загружаются софт и обновления из Интернета без риска заражения всей ЛВС.

Резервное копирование и централизованное управление

Очень действенная мера – своевременное создание бэкапов серверов, рабочих станций, настроек коммутационного оборудования с хранением копий на носителях в защищенном месте (например, сейфе). В случае нештатной ситуации восстановить работоспособность как отдельного ПК, так и целой сети можно будет за считаные часы (тогда как в ручном режиме понадобятся целые сутки, и не факт, что будет достигнут положительный результат).

Не менее эффективна централизация управления компьютерами: все антивирусные программы и их обновления должны контролироваться только сисадмином, он же должен обновлять прочее ПО и компоненты операционной системы. Попытка доверить эти процедуры пользователям рано или поздно приведет к проблемам с безопасностью.

Выводы

Набор вышеописанных превентивных мер снизит вероятность вирусной интоксикации сети предприятия практически до нуля при условии точного соблюдения всех предписанных действий. Не менее важно регулярно обучать персонал правилам поведения в той или иной ситуации. Зачастую подготовленному сотруднику достаточно всего лишь выдернуть сетевой провод из ПК, чтобы предотвратить заражение других рабочих станций.

[ Подписка на журнал ]

Об авторах

Сергей Грицачук

Обозреватель, аналитик, инженер-системотехник. Действительный член «Клуба экспертов Intel», сертифицированный специалист (Мюнхен) по сетевым и серверным технологиям с 1993 года. Компьютерами и сопутствующими решениями занимается с 1985-го, участник многочисленных выставок, обладатель наград за оригинальные схемотехнические и программные разработки. Первый диплом получил в 1984 году от «Патентного бюро» журнала «Юный техник». Увлекается охотой, рыбалкой, водно-моторным спортом. «Утомившись суетой цивилизации, предпочитаю уединенную жизнь вдали от нее. Все свободное время отдаю семье и детям».